อยากจะลองเขียนเรื่องแฮกๆ กันบ้าง แต่ช่วงนี้ไม่ค่อยมีเวลา แล้วอีกอย่างมีเรียนเยอะ เลยไม่มีเวลาเปิด Lab มานั่ง Penetration test อีก เลยอยากจะมาแนะนำในเรื่องของการแฝงตัว และการปกปิดตัวตนในการ Hack ระบบกันครับ โดย Software ที่เราจะใช้งานคือ “Tor” ครับผม

Tor Network เป็นที่รู้จักกันดีในหมู่ Hacker และพวกทำ Penetration test ต่างๆ เพราะเป็น Software ที่ปกปิดตัวตนได้ยอดเยี่ยมที่สุดในตอนนี้ มีหลายๆคนคงถามว่า การใช้ Software พวก Hide IP หรือพวก ใส่ Proxy อย่างไร เรามาดูกันครับ

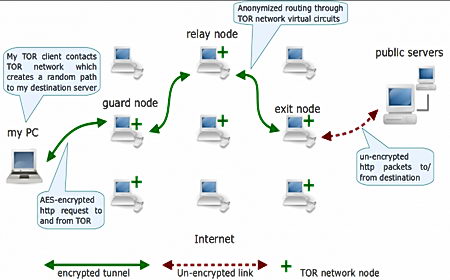

รูปแบบการทำงานของ Tor Network

http://www.hacker10.com/wp-content/uploads/2011/10/tor-hidden-service-diagram-network.jpg

เชื่อว่าหลายๆคนคงยังไม่เข้าใจรูปที่ผมเอามาให้ดูด้านบน ผมจะทยอยอธิบายไปเรื่อยๆนะครับ โดยการเริ่มต้นจากทางเรา เข้าไปเชื่อมต่อกับ Tor Network ด้วยซอฟแวร์ที่ชื่อว่า Vidalia Control Panel แล้วโปรแกรมจะเปิด Tor Browser ขึ้นมา หลังจากนั้น ก็จะทำตรวจการเชื่อมต่อ กระบวนการต่อไป เราจะทำการเรียก Web Site ผ่าน Tor Browser โดยหลังจากคุณส่ง Request เพื่อเรียกเว็บที่ต้องการไป โดยการเดินทางของข้อมูลทั้งหมด ที่ผ่าน Tor Network จะถูกเข้ารหัสข้อมูลทั้งหมด ด้วยอัลกอริทึม AES แล้วทำการลำเลียงข้อมูลผ่าน Tor Network Node ต่างๆ โดยลำเลียงไปเรื่อยๆ จนถึง Exit Node จะมีการถอดรหัสการเชื่อมต่อออก แล้วทำการเชื่อมต่อไปยังเป้าหมายที่ปลายต้องการ หลังจากที่ Server ปลายทางทำการติดต่อกลับมายังเรา ก็จะติดต่อผ่าน Tor Network Node อีกแล้วลำเลียงมาเรื่อยๆ และการเชื่อมต่อทั้งหมด จะถูกเข้ารหัสด้วยอัลกอริทึม AES เหมือนเดิม จนมาถึงเรา เพื่อทำการถอดรหัสข้อมูล และสิ่งที่ Tor Network นั้นเป็นสิ่งที่ใช้ซ่อนตัวได้ดีก็คือ “การวิ่งผ่าน Node แต่ละตัวบน Tor Network นั้น จะเดินทางไม่ซ้ำกัน ในแต่ละการ Request ทำให้ไม่สามารถตรวจสอบที่มาได้ แถม Server ปลายทางก็จะมีแสดงเฉพาะ IP Address ของ Tor Network Node ตัวล่าสุดที่ติดต่อเข้ามาเท่านั้น” ทำให้ปลายทางไม่สามารถตรวจสอบที่มาได้ และที่สำคัญสามารถแก้บล็อกเว็บไซต์ได้อีกด้วย

เราจะมาดูการทำงานของ Web Proxy ว่าแตกต่างจาก Tor Network อย่างไรกันต่อนะครับ เพราะหลายๆคนคงยังไม่รู้

รูปแบบการทำงานของ Proxy Server

http://static.commentcamarche.net/en.kioskea.net/pictures/lan-images-proxyserver.gif

จากรูปจะเห็นได้ว่า Proxy Server นั้นจะทำงานเพียงแค่ต่อเดียว คือหลังจากที่เราเชื่อมต่อเข้า Proxy แล้ว จะทำให้เชื่อมต่อของเราไปผ่าน Proxy แล้วข้อมูลของเราจาก Proxy ก็จะไปเข้าเป้าหมายที่เราต้องการ แล้วเป้าหมายจะตอบกลับมาให้ Proxy แล้ว Proxy จะส่งข้อมูลกลับมาให้เรา แต่ข้อมูลนั้นจะไม่ได้เข้ารหัสการเชื่อมต่อ (จะเข้ารหัสเฉพาะ Source Connection เท่านั้น) แถมถ้าเราใช้ Proxy ของในประเทศหรือประเทศที่ให้ความร่วมมือ ก็สามารถตรวจสอบได้อยู่ดี และเสี่ยงมากๆ ต่อการถูกดักจับข้อมูล

แต่ใช่ว่า Tor Network จะไม่มีข้อเสียเลย เพราะว่ายิ่งมีการวิ่งผ่าน Node มากๆ การเชื่อมต่อจะทำได้ช้าลง และถ้า B/W Inter ของเราน้อย ก็ทำให้การใช้งานนั้นทำได้ช้าอีกด้วย

บทความต่อไปจะมาสอน Setup เจ้า Tor Network ให้สามารถใช้งานกับโปรแกรมอื่นๆได้ นอกจาก Tor Browser ครับผม และที่สำคัญ สามารถใช้งานบิตทอเรนได้อีกด้วย 🙂